Hoe makkelijk kan het zijn; gewoon door de voordeur binnen

Dat er altijd bugs zullen blijven en er altijd wel ergens kwetsbaarheden te vinden...

Dat er altijd bugs zullen blijven en er altijd wel ergens kwetsbaarheden te vinden zullen zijn in IT systemen is inmiddels wel een geaccepteerde gedachte. Gecalculeerde risico’s zijn nog steeds risico’s, maar (vaak gevoelsmatig) enigszins onder controle. Maar soms steekt ineens zo’n probleem de kop waarvan iedereen denkt: zó simpel, zó gevaarlijk, zúlke verstrekkende gevolgen? Dat kan toch niet?

Remote Desktop Probleem

Bluekeep (CVE-2019-0708) is er zo eentje. Een onlangs ontdekte bug in het zeer veel gebruikte RDP (Remote Desktop Protocol) van Microsoft blijkt de voordeur volledig open te zetten voor toegang door ongeautoriseerde gebruikers tot achterliggende systemen en data. Met natuurlijk de grote risico’s van dien: diefstal en misbruik van persoons- of bedrijfsgevoelige data, beïnvloeding van IT-systemen en bedrijfsprocessen, besmetting met malware en reputatieschade.

Bluekeep (CVE-2019-0708) is er zo eentje. Een onlangs ontdekte bug in het zeer veel gebruikte RDP (Remote Desktop Protocol) van Microsoft blijkt de voordeur volledig open te zetten voor toegang door ongeautoriseerde gebruikers tot achterliggende systemen en data. Met natuurlijk de grote risico’s van dien: diefstal en misbruik van persoons- of bedrijfsgevoelige data, beïnvloeding van IT-systemen en bedrijfsprocessen, besmetting met malware en reputatieschade.

Bluekeep is heel gevaarlijk. Het geeft cyber criminelen namelijk toegang op het allerhoogste systeembeveiligingsniveau binnen de terminal server en van daaruit kunnen andere server- en desktopsystemen binnen de bedrijfsomgeving worden aangevallen. En die toegang wordt verkregen zelfs zónder de kennis van de admin logingegevens (…). Om toegang te krijgen tot kwetsbare RDP-systemen moet natuurlijk wel iets worden gedaan, zo moet de Bluekeep bug worden benut en moeten kwetsbare servers worden gevonden. Dat blijkt voor kenners (cybercriminelen) echter niet zo ingewikkeld: met een beetje ervaring ontwikkel je in enkele uren je eigen Bluekeep-exploit en met een internet scanner of bot vind je makkelijk mogelijk kwetsbare servers. Maar het zal natuurlijk ook niet lang duren voordat deze tools kant&klaar op een darkweb marktplaats te koop komen.

Is er niets tegen te doen? Microsoft geeft aan dat het RDP-protocol zelf niet kwetsbaar is, maar dat de bug probleem te vinden is in het Remote Desktop Services proces dat standaard onderdeel is van iedere versie van Windows. En het gaat alleen om de oudere versies van de desktop- en serveredities, zoals Windows 7 en XP en Server 2008 en 2003; systemen die allang zijn opgevolgd door nieuwere en veiliger edities, maar die ook in de praktijk nog steeds veelvuldig in gebruik zijn. Er zijn makkelijke en minder makkelijke remedies; van het uitschakelen van RDP, het blokkeren van de publieke RDP-toegang op de firewall (wij adviseren dit al meer dan 10 jaar en nee ook niet ‘op een andere poort’) tot het (logischerwijs) updaten van de kwetsbare software.

Pulse Secure en Fortinet SSL VPN

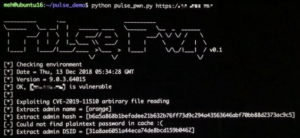

En naast Bluekeep werd ook bekend dat een aantal SSL VPN-diensten kritieke kwetsbaarheden vertonen waarmee toegang tot data en systemen soms kinderlijk simpel wordt. Terwijl de keuze voor Virtual Private Networking middels goed versleutelde dataverbindingen juist is bedoeld om communicatie veilig en goed beschermd te laten verlopen. (CVE-2019-11510 en CVE-2019-11539)

En naast Bluekeep werd ook bekend dat een aantal SSL VPN-diensten kritieke kwetsbaarheden vertonen waarmee toegang tot data en systemen soms kinderlijk simpel wordt. Terwijl de keuze voor Virtual Private Networking middels goed versleutelde dataverbindingen juist is bedoeld om communicatie veilig en goed beschermd te laten verlopen. (CVE-2019-11510 en CVE-2019-11539)

De SSL VPN-verbindingen van Pulse Secure worden heel veel toegepast in grootschalige omgevingen binnen overheden en grote bedrijven. En de kwetsbaarheid is dusdanig simpel dat de risico’s en gevolgschades enorm kunnen zijn; toegang tot VPN-systemen, zowel servers als clients, kan worden eenvoudig worden verkregen via een simpele https-aanval en daarmee komen achterliggende systemen en data beschikbaar voor indringers. Op een recente Black Hat bijeenkomst werd het beveiligingslek van Pulse Secure zelfs beoordeeld met de allerhoogste risicofactor. Inmiddels worden veel systemen aantoonbaar aangevallen middels exploits die gebruik maken van deze kwetsbaarheden.

Bij de SSL VPN-oplossingen van Fortinet, een veel toegepaste firewall leverancier in middelgrote en grote bedrijfsnetwerken, blijkt het mogelijk om de systeemlogin gegevens te achterhalen, waarmee toegang tot de systemen kan worden verkregen. (CVE-2018-13379 en CVE-2018-13383 en meer informatie) Deze firewalls worden vooral toegepast als koppeling tussen bedrijfsnetwerk en het internet en de aangesloten bedrijven en hun kostbare data zijn hierdoor zeer kwetsbaar geworden voor misbruik.

De problemen bij zowel Pulse Secure als Fortinet zijn al geruime tijd bekend én opgelost middels software-aanpassingen. In de praktijk blijkt echter dat veel systemen niet zijn geüpdatet en daarmee de kwetsbaarheden niet zijn opgelost.

De oplossing: Continu scan & Response

Zowel Bluekeep als de SSL VPN-problemen bij Pulse Secure en Fortinet komen voort uit hetzelfde probleem: systemen die niet zijn geüpdatet met de juiste patches en laatste software releases en daarmee achterlopen op de aanpassingen en aanbevelingen vanuit de desbetreffende fabrikanten. Maar soms liggen de kwetsbaarheden (ook) elders; incorrecte of onvolledige implementatie, onderlinge conflicten tussen verschillende producten, rechtenstructuren of authenticatietoepassingen tot handmatige procesaanpassingen (zie ook DigiNotar).

Continu scan & Response onderzoekt die verschillende soorten van kwetsbaarheden en brengt die helder en overzichtelijk in kaart, zodat gepaste acties tijdig kunnen worden ondernomen. Ook weten hoe Secwatch uw bedrijf kan helpen om niet alleen alle achterdeurtjes gesloten te houden, maar niet de voordeur wijd open te zetten? Neemt u dan contact met ons op voor een vrijblijvend gesprek over onze Vulnerability Management oplossingen en voorkom problemen.