Onze visie op vulnerability management

Om uw netwerk effectief te verdedigen tegen bedreigingen moeten risico’s systematisch opgespoord en gemitigeerd...

Om uw netwerk effectief te verdedigen tegen bedreigingen moeten risico’s systematisch opgespoord en gemitigeerd of geëlimineerd worden. Dit noemen we kwetsbaarheidsbeheer of Vulnerability Management. Als dit proces goed is ingericht zit de organisatie boven op het detecteren van kwetsbaarheden in het netwerk. Kwetsbaarheden kunnen dan frequenter en effectiever verholpen worden. Kwetsbaarheden die het meest directe risico voor het netwerk of de organisatie vormen moeten prioriteit krijgen. Vulnerability management moet ook worden toegepast voor websites, webshops en web-portalen.

Vulnerability management kent wel een aantal uitdagingen, zoals:

- Een groot aanvalsoppervlak dat fysieke én virtuele omgevingen behelst, in datacentra en op cloudplatformen.

- Werknemers die regelmatig het slachtoffer worden van phishing- en andere social-engineeringaanvallen.

- Een tsunami aan waarschuwingen en kwetsbaarheden die de teams die verantwoordelijk zijn voor het patchen en herstellen van systemen dreigen te overspoelen.

Belangrijker dan oplossingen voor deze en andere uitdagingen zijn threat intelligence, het in kaart brengen en duiden van reële (cyber)dreigingen voor de organisatie en het duiden van het volwassenheidsniveau (huidig en gewenst). We bepalen dus eerst wat relevant en nodig is en gaan later in op de bijkomende uitdagingen van vulnerability management.

Threat Intelligence – tegen welke dreigingen moeten we ons beschermen?

Door de toenemende complexiteit van dreigingen en aanvallen zijn conventionele beveiligingsmaatregelen steeds vaker niet meer toereikend. Om geavanceerde dreigingen van binnen en buiten de organisatie aan te pakken is het essentieel om over de juiste hulpmiddelen te beschikken, zodat dreigingen in een zo vroeg mogelijk stadium geïdentificeerd kunnen worden.

Threat Intelligence (TI) helpt organisaties om deze dreigingen aan te pakken. Threat Intelligence, letterlijk vertaald Dreigingen Informatie, geeft organisaties tijdig zicht op wat er speelt in het bedrijfsnetwerk en welke dreigingen er op de loer liggen. Dit inzicht is onmisbaar om de juiste prioriteiten te stellen en maatregelen te treffen. Onze Cyber Threat Hunting dienst is hier speciaal voor ontwikkeld.

Volwassenheidsniveau vulnerability management

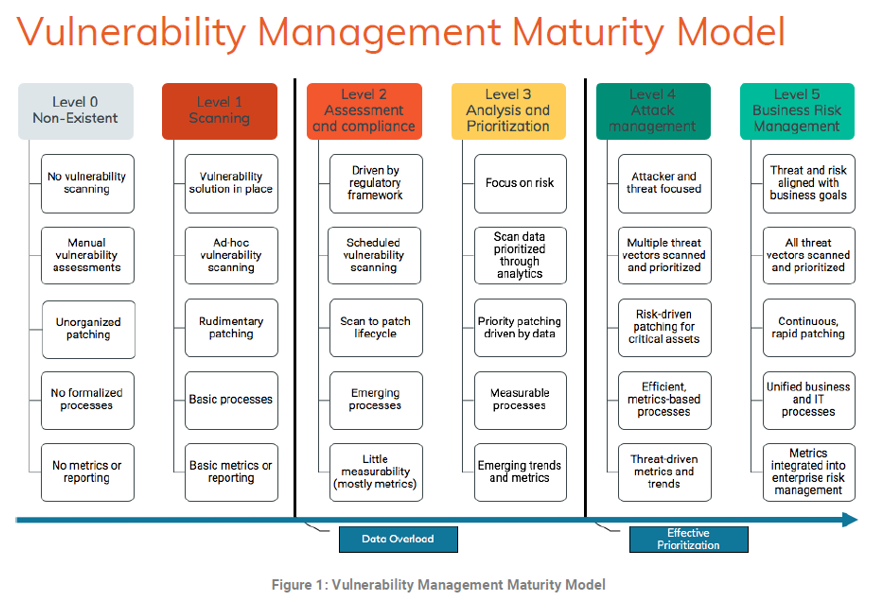

Er zijn vijf (of eigenlijk zes) volwassenheidsniveaus in vulnerability management.

Niveau 0 is precies wat de naam al zegt: geen programma, minimale controles en geen mitigatiestrategie. Op niveau 1 wordt er voor het eerst gescand en vindt er enige mitigatie plaats op basis van de scans. Maar is er nog geen doordacht plan, noch voor het scannen, noch voor de mitigatie. Op niveau 2 wordt het programma voor het eerst een coherent geheel, met geplande scans die worden aangestuurd door een soort van ‘compliance’-framework en een mitigatieplan. Op niveau 3 gaan we pas echt aan de slag met risicomanagement. Ook starten we het proces van prioriteiten stellen en trends ontdekken. Op niveau 4 verandert de focus. De scan- en patchingprocessen zijn volwassen genoeg , we gaan nu op zoek naar werkelijke bedreigingen en aanvallers. In de laatste fase, niveau 5, vindt de integratie met bedrijfsprocessen plaats. Deze fase is de continue monitoringcyclus waarover zo vaak wordt gesproken.

Op de eerste twee niveaus bevindt u zich nog in de heerlijke fase van ‘gezegende onwetendheid’. Dreigingen bestaan niet en u moet nog met het scanproces beginnen. Pas als de resultaten van de scan binnenkomen wordt u voor het eerst geconfronteerd met de omvang van uw probleem. Die scan is ons startpunt. Hieronder leggen we de volwassenheidsniveaus verder uit: van alleen scannen tot een compleet vulnerability-managementmodel dat op dezelfde manier denkt als een aanvaller.

- Scannen – zorg dat de basis klopt

De eerste stap naar een goede oplossing is uw bedrijfsdoelstellingen integreren in uw programma voor vulnerability management. Zodra uw bedrijfsdoelstellingen en uw IT-beveiligingsdoelstellingen op één lijn staan, kunt u een collectief team opzetten. U moet zorgen dat u over de mensen en/of de middelen beschikt om regelmatig op kwetsbaarheden te scannen.

- Assessment en compliance – zorg dat u de kwetsbaarheden werkelijk gaat managen

Net als bij ieder ander businesssysteem moet u ook hier een herhaalbaar proces opzetten om statistieken te maken die u kunt meten. Het opzetten van een compliance-framework (PCI, FISMA, HIPAA, etc.) is de basis voor het scannen op kwetsbaarheden en het patchen. Dit helpt u bij het uitvoeren van een basis prioriteringskader waarmee u een overvloed aan data kunt verwerken.

- Analyse en prioritering – formaliseer het proces

Een vulnerability-managementprogramma voor kwetsbaarheden, prioritering en patching maakt deel uit van een compleet ecosysteem. Met deze tools kan de afdeling security of IT de gegevens verrijken, prioriteiten bepalen en omgaan met een overvloed aan data. In deze fase worden kwetsbaarheden geprioriteerd om de beperkte middelen en bandbreedte niet te veel te belasten. De statistieken richten zich op het verbeteren van de security en niet op alleen maar bezig zijn.

- Aanvalsmanagement – krijg de aanvaller in beeld

In deze fase worden de processen en statistieken samengevoegd zodat er trends kunnen worden ontdekt in de securitysituatie zodat het proces en de uitvoering daarvan kunnen worden verbeterd. Op de afdelingen security en IT worden continu processen opgezet die de levenscyclus beheren van een kwetsbaarheid en er worden risicomanagementprocessen en tools gebruikt om risico’s op essentiële assets te meten. De focus van het vulnerability-managementprogramma is verschoven van de behoefte om te patchen en te matchen naar zitten op de stoel van de aanvaller en gericht bedreigen. Interne of externe red teams voeren penetratietesten uit.

- Bedrijfsrisicomanagement – focus op bedrijfsrisico en kwetsbaarheid

Een vulnerability-managementprogramma integreert bedrijfsdoelstellingen en essentiële assets zodra risico’s worden gezien als iets wat het hele bedrijf raakt. Business owners gaan zich verantwoordelijk voelen op programmaniveau en beslissen routinematig waar de securitymiddelen moeten worden ingezet. Alle potentiële dreigingsvectoren (mobiel, web, netwerk, sociaal, identiteit, draadloos) zijn in het vulnerability-managementprogramma geïntegreerd, en de tools en processen die risico’s meten en prioriteren zijn volledig geïntegreerd met security, IT, operationele en bedrijfsrisico-managementfuncties.

SECWATCH biedt met gespecialiseerde beveiligingstools en aanvullende handmatige controles door onze experts voor elke organisatie een passend vulnerability-managementproces.

SECWATCH Security Operations

SECWATCH laat Security Operations optimaal zijn werk doen. Wij installeren de juiste software die bij uw vraagstuk past, stemmen de inrichting af op uw wensen en stroomlijnen de configuratie helemaal met uw werkomgeving. Daarbij bieden we u de keuze om naast volledige eigendom van de oplossing ook diverse flexibele servicecontracten, zoals monitoring en escalatie of volledige managed security services af te nemen. Zodat u de mogelijkheden van de tools en onze kennis maximaal kunt benutten.

Onze experts vertellen u op een toegankelijke manier alles over operationele en technische zaken die komen kijken bij Vulnerability Management. Neem contact met ons op voor een eerste vrijblijvende intake, om te zien hoe onze diensten en oplossingen bij uw organisatie kunnen passen.