Bar Mitswa – niet iedere 13e verjaardag is leuk

Dertien jaar geleden werd een kwetsbaarheid ontdekt in het veelgebruikte RC4 encryptie algoritme die...

Dertien jaar geleden werd een kwetsbaarheid ontdekt in het veelgebruikte RC4 encryptie algoritme die sindsdien nagenoeg niet verder onder aandacht is gebracht. Maar nu op zijn 13e verjaardag, binnen de Joodse traditie worden jongens op hun 13e volwassen en aansprakelijk voor hun daden, steekt deze oude bedreiging serieus de kop op. Onder de naam “Bar Mitswa” vormt deze oude kwetsbaarheid een nieuwe bedreiging voor de toch al veelgeplaagde SSL-beveiliging.

Wat is RC4?

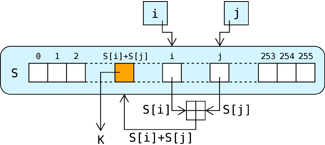

RC4 is van ’s werelds meest gebruikte encryptie toepassingen en wordt op dit moment in zeker 30% van het SSL-verkeer als bescherming gebruikt. Dit vertaalt zich in iedere dag weer in miljarden TLS-verbindingen. Toch bevat deze methode een oude en eigenlijk al heel lang bekende kwetsbaarheid, bekend als de ‘Invariance Weakness’.

Bar Mitswa, in navolging van BEAST, POODLE, CRIME en andere bekende SSL-bedreigingen, is een kwetsbaarheid in de SSL-communicatie. Hiermee kan een hacker zich toegang verschaffen tot informatie die veilig wordt geacht te zijn, maar dit niet is. In tegenstelling tot eerdere SSL-bedreigingen gebruikt Bar Mitswa geen fragmenten van de communicatie om hieruit de benodigde kwetsbaarheid te benutten, maar een zogenaamde ‘hit’, een niet vaak maar toch wel voorkomend moment van kwetsbaarheid in de communicatiestroom. Voor deze aanval is ook geen ‘Man-in-the-Middle’ nodig, wat de aanval nog makkelijker maakt.

Deze kwetsbaarheid biedt meer dan alleen toegang tot tijdelijke sessie tokens, maar geeft kostbare permanente data vrij, zoals logingegevens en betalingsgegevens, wanneer deze over HTTPS worden gecommuniceerd.

Hoe wordt RC4 toegepast?

RC4 wordt toegepast in the TLS-protocol dat servers en clients gebruiken voor hun SSL-communicatie. In de huidige TLS 1.2 implementatie maakt RC4 in principe nog slechts een heel klein deel uit van de mogelijke encryptie keuzes en is niet de standaard optie. Enkele jaren geleden moest RC4 nog worden gebruikt aangezien de meeste browsers nog geen ondersteuning boden voor TLS 1.2, maar inmiddels is dit proces achterhaald en ondersteunt iedere browser modernere en veiliger encryptiemethodes. In TLS 1.3 dat momenteel nog in ontwikkeling is, wordt het gebruik van RC4 verder geminimaliseerd.

Ondanks dat RC4 niet meer breed hoeft te worden ondersteund, blijkt uit onderzoek in februari 2015 dat van de 150.000 onderzochte website nog 74,5% ondersteuning biedt voor RC4. In een onderzoek van januari 2015 van 400.000 top Alexa sites waren er zelfs 3712 sites die uitsluitend RC4 boden en bijna 9% het gebruik van TLS 1.1 en TLS 1.2 met RC4 afdwongen. Er schuilt dus een heel groot gevaar in het feit dat zeker 30% van alle sites met SSL/TLS-beveiliging het gebruik van RC4 nog ondersteunen.

Microsoft heeft al enige tijd via Microsoft Security Advisory 28687251 een advies uitgebracht hoe RC4 kan worden uitgeschakeld voor onder meer Windows 7 en 8 en voor Windows Server 2008 en 2012. CloudFlare, een wereldwijd veel gebruikte CDN-provider2 waar onder meer de NOS en Security.NL gebruik van maken voor verhoogde continuïteit van hun sites, heeft inmiddels RC4 uit al haar diensten verwijderd.